Ce que nous apprend (ou rappelle) le hack de Twitter

Il y a quelques jours, Twitter a été la cible d'un hack invitant, via des "comptes vérifiés", les utilisateurs à envoyer des BitCoins pour en recevoir le double. Je vous propose un petit post sur ce que nous pouvons retenir de cette attaque, du point de vue sécurité informatique.

Disclaimer

Cet article n'a pas pour ambition de faire une énième analyse de cette attaque, mais plutot de rappeler des règles de base de sécurité informatique que cette attaque me rappelle.

Petit rappel des faits

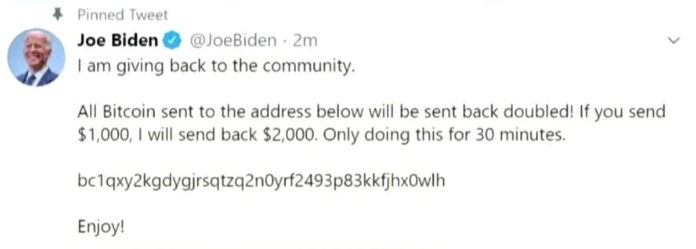

Le 15 juillet 2020, environ une quinzaine de comptes "vérifiés", donc avec beaucoup de followers, se sont mis à envoyer un message invitant les utilisateurs à envoyer des BitCoins pour en recevoir le double. Le message étant à chaque fois le même :

Parmis ces comptes on a, par exemple :

- Bill Gates

- Elon Musk

- Joe Biden

- Uber

- Apple

- Jeff Bezos

- Twitter support (le comble!)

Durant de nombreuses heures, des utilisateurs ont envoyé des BitCoins sur ce wallet.

La dernière fois que j'avais regardé, le wallet avait fait environ 13 BTC (soit environ 120.000$) en environ 3 heures! Plutot rentable.

Pour juguler autant que possible l'attaque, Twitter a dû désactiver l'envoi de tweet pour les comptes vérifiés durant de nombreuses heures.

Le vecteur d'attaque

Les hackers présumés ont accordé une interview au Times, que vous pouvez retrouver ici (lien en anglais), et le vecteur d'attaque est presque drôle...

Il s'agit avant tout d'une attaque opportuniste, moi-même, je pensais à une attaque organisée, en fait non, c'en est presque décevant... Un employé de Twitter aurait eu accès à des logins et mot de passe pour accéder à l'interface d'admin via des messages épinglés sur un channel Slack... sérieusement...

Il semblerait, malgré les attaques qu'a déjà subit Twitter par le passé que la sécurité soit toujours le parent pauvre (comme beaucoup d'entreprises malheureusement).

L'attaque (ou plutôt les attaques)

Il y a en fait eu deux attaques dans la même journée, en exploitant cette "faille".

La première consistait à pouvoir utiliser (et donc vendre) des noms d'utilisateurs normalement impossibles à avoir, et recherché, comme "@y" (je ne comprends pas l'intérêt, mais il semblerait qu'il y en ait un). Certains utilisateurs étant visiblement prêts à payer plusieurs centaines de dollars pour ça.

La seconde attaque, nous la connaissons déjà, elle fût, pour le coup, retentissante!

Ce qu'en dit Twitter

A l'heure où j'écris ces lignes, Twitter confirme le hack (il serait compliqué de dire le contraire), confirme que des comptes ont été compromis, et que les attaquants ont pu accéder aux adresses mails, téléphone, date de naissance etc... mais pas les mots de passe, qui fort heureusement ne sont pas en clair dans le back office.

De plus, 8 comptes ont eu l'intégralité de leur activité téléchargée (l'équivalent des données que vous pourriez avoir pour une demande RGPD). Ces 8 comptes ne sont pas spécifiés, mais Twitter indique qu'il s'agirait de comptes non vérifiés.

Concernant le vecteur d'attaque, Twitter indique que les investigations sont toujours en cours.

De plus Twitter indique que les hackers auraient réussi à bypasser du MFA, mais je reste sceptique sur ce point.

Ce que je retiens de cette attaque

Aucune entreprise n'est "too big to fall"

Je le rappelle souvent, mais aucune entreprise n'est invulnérable face aux hackers. C'est même souvent l'inverse, plus une entreprise est grande, plus elle a de chance d'être ciblée. Twitter est d'autant plus ciblée, en effet, les réseaux sociaux collectent une mine d'informations sur nos usage, mais aussi des informations personnelles, et même certains échanges qui peuvent être sensibles.

Les attaques peuvent venir de l'intérieur

Je le rappelle souvent, mais l'un des principaux défauts de la sécurité des entreprises est de ne considérer que les attaques ne viendront que de l'extérieur, mais c'est faux!

Environ 2/3 des attaques et leaks récents viennent de l'intérieur, que ce soit volontaire ou non. Il est souvent plus simple de compromettre le facteur humain, faillible que des protections antipiratage.

De plus, on pourrait aussi parler (et je l'ai déjà vu) des utilisateurs qui en quittant l'entreprise emmènent des informations confidentielles avec eux (carnets d'adresses client, code source, email etc...), ce qui en soit, est une fuite en interne.

Les accès privilégiés se monitorent

Ce qui m'a choqué dans cette attaque est l'ampleur des actions, comment un utilisateur admin peut faire autant de modification sans avoir, au pire de la dissuasion l'empêchant d'enchaîner trop d'actions, au mieux de l'alerting, en mode "hey, c'est bizarre, on a un admin qui modifie les adresses mail de 30 comptes d'affilée"

Les droits d'administration doivent être séparés un minimum

Dans les dashboards d'admin Twitter qui ont fuité, j'ai été surpris de voir que toutes les tâches d'administration étaient centralisées.

Je comprends l'intérêt, qui est sans doute de faciliter le travail d'administration, néanmoins, comme on a pu le constater, en cas de compromission de ce panneau d'admin, le blast radius est juste énorme, donnant les pleins pouvoir en un seul accès.

Les comptes génériques ne doivent plus exister

Nous sommes en 2020, après le nombre d'hacks qui ont lieu à cause de credentials génériques qui se sont retrouvées dans la nature, je reste surpris qu'on en utilise toujours, d'autant plus pour des applications aussi sensibles.

Le compte générique est toujours le loup dans la bergerie, par exemple, comment s'assurer qu'un utilisateur qui part n'a plus ses accès, qu'il n'a pas gardé le compte générique dans un coin? Comment s'assurer qu'un utilisateur ne va pas l'exfiltrer, le partager, ou même le donner à un collègue en voulant le dépanner?

C'est très simple, on ne peut pas!

C'est pour cette raison que les comptes génériques sont a proscrire.

Les logins et mots de passe ne s'échangent jamais sur le même média

Encore une fois il s'agit d'une bonne pratique de base. Mais dans le cas actuel, l'attaque a été d'autant plus simplifiée que les logins et mots de passe étaient colocalisés. De manière générale, on évitera toujours de mettre les deux informations ensemble, de préférence, on échangera même le mot de passe de sur un support chiffré, avec une expiration automatique.

C'est aussi l'un des risques du full remote

Je parlais du travail à distance il y a quelques semaines. Le full remote c'est aussi autoriser des scopes d'IP bien plus large que du simple interne. Pour une application aussi critique, on autorisera souvent uniquement certains ranges d'IP interne, voire dans l'idéal, certains VLAN spécifique correspondant aux équipes ayant un accès légitime. De ce fait, même si j'obtiens les logins et mots de passe, je dois aussi réussir à infiltrer le réseau, sur le bon VLAN, ce qui complexifie la tâche.

Il est techniquement possible de faire la même chose avec du VPN, néanmoins Twitter ayant annoncé avec tambours et trompettes il y a quelques mois le fait qu'ils passaient en full remote, je pense que le VPN doit surtout être vu comme un frein... De plus dans notre cas l'attaquant étant interne, il est probable qu'il ait un accès VPN.

L'"arnaque du prince Nigérian" a de beaux jours devant elle

Ce qui me choque le plus est que des gens sont tombés dans le panneau de ce type d'attaque. Ce schéma d'attaque est au moins aussi vieux qu'Internet et pourtant en 2020, avec une population qui est normalement sensibilisée à ce type d'attaque, beaucoup de gens tombent encore dans le panneau.

Je reste dubitatif que la cupidité l'emporte encore sur le bon sens pour certains. Personnellement, dès les premiers messages, j'avais catégorisé directement ça en scam (arnaque).

Nous avons eu de la chance

Nous avons eu de la chance pour ce hack, en effet, nous sommes tombé sur des hackers "débutants" qui étaient avant tout vénaux. Quand on sait qu'une grosse partie de la diplomatie mondiale se joue aujourd'hui sur les réseaux sociaux, il aurait pu arriver bien plus grave.

Un Donald Trump annonçant une guerre à un pays quelconque aurait pu, par exemple, être crédible et créé au mieux de la confusion, au pire du chaos. De la même manière, certaines annonces d'entreprises auraient pu aisément déstabiliser le marché mondial, qui n'est déjà pas au beau fixe avec le CoVid.

Attention à ce que vous stockez sur les réseaux sociaux

Ce hacks me permet de rappeler que tout ce que vous envoyer sur un site peu à un moment ou un autre se retrouver dans la nature. Il y a déjà eu le cas avec certains sites de rencontres par exemple, mais aussi iCloud, Facebook et j'en passe.

Stocker des données en ligne peut être nécessaire (par exemple pour faire des copies de sauvegarde), mais il est important de toujours faire en sorte qu'elles ne soient pas utilisables telles quelles en chiffrant.

Pour faire une analogie simple, une porte permettra d'empêcher d'entrer chez vous, par contre, si vous laissez la clé sous le paillasson, elle n'a plus vraiment d'utilité. Concernant la messagerie, dès qu'il s'agit d'informations personnelles et/ou confidentielles, préférez des applications faisant du chiffrement de bout en bout, comme Telegram ou Signal.

Le butin n'est pas si énorme

Je sais, vous allez me dire qu'ils sont repartis avec plus de 100.000$, seulement, il faut mettre en face le fait qu'ils ont maintenant beaucoup de monde qui les cherche, pour longtemps, et que vu le nombre de comptes compromis, ceux qui se feront attraper iront sans doute passer de longues années à l'ombre. On a déjà vu des hacks moins "explosifs" repartir avec des gains bien plus importants.

Il faut tout de même considérer qu'ils n'ont pas encore abattu toutes leurs cartes, vu qu'ils possèdent les données de 8 comptes au complet, et qu'en fonction des comptes et des informations, il peut y avoir une forte valeur (ou non).

En conclusion

Cette attaque ne sera sans doute pas la dernière de cette envergure, néanmoins, on peut espérer que ce soit l'une des dernières avec une telle facilité.

Malheureusement, faisant de la sécurité au quotidien, je sais que les préceptes que j'ai décrits ici sont souvent vu comme des freins au lieu d'être vu comme ce que c'est, des protections. Des protections pour éviter de faire tomber bêtement son entreprise.

Pour avoir déjà vu des leaks avérés en entreprises, qui auraient pu avoir un énorme impact, je me doute que ça ne s'arrêtera pas demain, tout simplement car beaucoup n'ont pas forcément conscience de la dangerosité ce qu'ils font, et c'est à chaque fois ce que j'ai constaté en confrontant les auteurs de leaks.

J'espère toutefois que cet événement, vu la couverture média qu'il a eu va permettre de faire comprendre à quelques utilisateurs l'importance de penser à la sécurité au quotidien.

Comments ()